Устранение уязвимостей преобразователя протоколов MGate 5105-MB-EIP

В январе 2020 года головной офис Moxa сообщил об обнаруженной уязвимости в преобразователе протоколов серии MGate 5105-MB-EIP. Уязвимостям подвержены устройства с прошивками 4.1 и более ранними.

Описание уязвимости:

Возможность удаленного ввода злоумышленником произвольных команд через Web-консоль.

Для устранения уязвимости, пожалуйста, установите актуальную версию прошивки.

Для предоставления актуальной информации и во избежание недоразумений Moxa публикует всю самую свежую информацию о найденных уязвимостях и способах их устранения на странице Security Advisories (Советы по безопасности). Информация о наиболее критичных уязвимостях будет появляться и на русскоязычном сайте.

Пользуйтесь оборудованием Moxa с удовольствием, но не забывайте периодически проверять обновления. И, конечно же, обращайтесь к нам за любыми консультациями!

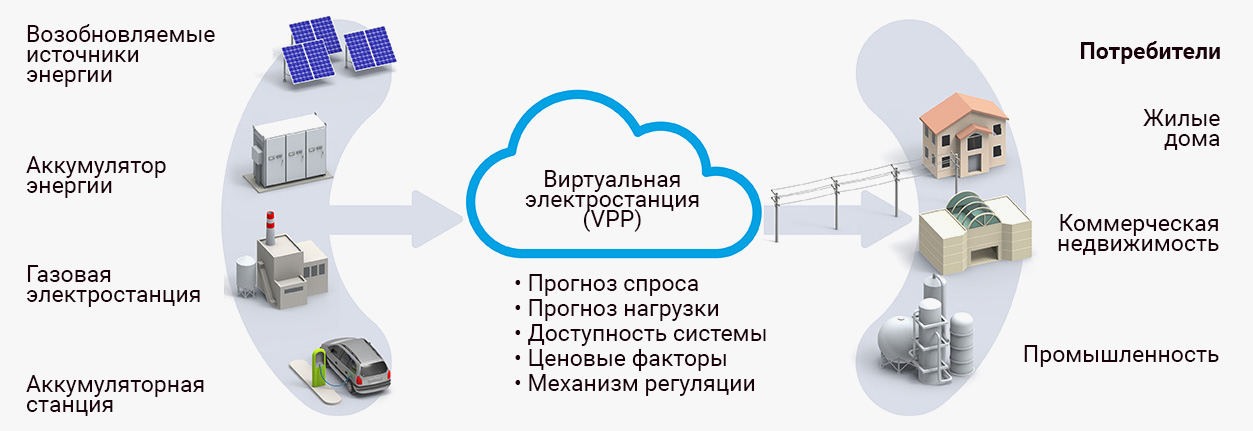

В классическом варианте сеть RSTP не может быть подключена к кольцу HSR или PRP-подсетям. Стандартное оборудование PRP/HSR не распознаёт служебные пакеты (bpdu) протокола RSTP и не передаёт их в нужные подсети. Пакеты bpdu, не достигая своего получателя, продолжат передаваться по всей RSTP-сети, и этот участок не сможет корректно функционировать.

В классическом варианте сеть RSTP не может быть подключена к кольцу HSR или PRP-подсетям. Стандартное оборудование PRP/HSR не распознаёт служебные пакеты (bpdu) протокола RSTP и не передаёт их в нужные подсети. Пакеты bpdu, не достигая своего получателя, продолжат передаваться по всей RSTP-сети, и этот участок не сможет корректно функционировать.